2024-08微软漏洞通告:如何保护您的计算机免受威胁?

Microsoft Project 远程执行代码漏洞

CVE-2024-38189

严重级别:严重 CVSS:8.8

被利用级别:检测到利用

此漏洞需要用户在其系统上打开恶意的Microsoft Office Project文件,在该系统中。禁用了从Internet阻止宏在Office文件中运行的策略,并且未启用VBA宏通知设置,从而允许攻击者启动远程代码执行。攻击者通常是通过电子邮件或即时消息,诱惑用户点击链接,进而打开恶意文件。

WinSock 的 Windows 辅助功能驱动程序特权提升漏洞

CVE-2024-38193

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

此漏洞已经检测到在野利用,无需用户进行任何交互,即可利用易受攻击的系统进行攻击。成功利用此漏洞的攻击者可以获得 SYSTEM 权限。

Windows Power Dependency Coordinator 特权提升漏洞

CVE-2024-38107

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

此漏洞已经检测到在野利用,无需用户进行任何交互,即可利用易受攻击的系统进行攻击。成功利用此漏洞的攻击者可以获得 SYSTEM 权限。

脚本引擎内存损坏漏洞

CVE-2024-38178

严重级别:严重 CVSS:7.5

被利用级别:检测到利用

此漏洞已经检测到在野利用,需要经过身份验证的客户端单击链接,才能使未经身份验证的攻击者启动远程代码执行。

Windows Web 查询标记安全功能绕过漏洞

CVE-2024-38213

严重级别:中等 CVSS:6.5

被利用级别:检测到利用

此漏洞已经检测到在野利用,攻击者需要向用户发送恶意文件并说服用户打开文件,才能利用此漏洞。成功利用此漏洞的攻击者可以绕过 SmartScreen 提供的安全检查。

1.通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

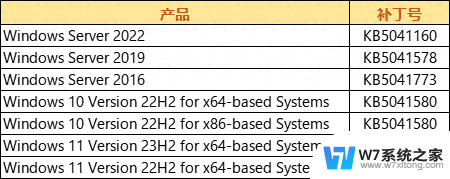

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2024-Aug

2024-08微软漏洞通告:如何保护您的计算机免受威胁?相关教程

-

微软SharePoint安全漏洞曝光:黑客可访问、下载日志文件

微软SharePoint安全漏洞曝光:黑客可访问、下载日志文件2024-04-13

-

告别Copilot GPTs!微软商业转型,如何影响普通用户?

告别Copilot GPTs!微软商业转型,如何影响普通用户?2024-06-19

-

Windows 10/11 系统再曝严重漏洞 小心蓝屏死机,如何防范?

Windows 10/11 系统再曝严重漏洞 小心蓝屏死机,如何防范?2024-08-13

-

微软Quantinuum联手,率先突破量子纠错技术,引领计算新纪元

微软Quantinuum联手,率先突破量子纠错技术,引领计算新纪元2024-04-03

- 微软公布第一批有Copilot专用键的Surface AI计算机,助力开发者提升效率

- 为什么计算机处理器被称为微处理器?原理解析

- 微软称其不打算修复Win10 KB5034441的0x80070643错误,如何解决这个问题?

- 微软预告全新OneDrive用户体验,Windows 11和macOS用户即将享受更新服务

- AMD迎接微软Win11 24H2,已放出全新主板驱动,加速升级您的设备

- 微软宣布Recall功能可选加入并推出新隐私保护措施

- i5-12400F对比锐龙5 8400F评测:百元CPU,哪个更值得购买?

- 详细步骤教你如何安装Win7系统,小白也能轻松操作

- 如何查看和分析你的显卡配置详细信息?快速了解显卡参数!

- 如何查看和识别CPU型号的详细指南:快速了解CPU型号查询方法

- 如何查看自己电脑的显卡配置及性能分析?快速了解你的电脑显卡性能!

- 英伟达App正式版实测:一键免费强化显卡,虽不完美但能用了

微软资讯推荐

- 1 i5-12400F对比锐龙5 8400F评测:百元CPU,哪个更值得购买?

- 2 如何查看和分析你的显卡配置详细信息?快速了解显卡参数!

- 3 英伟达App正式版实测:一键免费强化显卡,虽不完美但能用了

- 4 全球AI PC出货量增长49%,Windows设备占据多数市场份额,数据显示 Windows PC依然是最受欢迎的选择

- 5 微软股价上涨至428.44美元/股,涨幅1.28%

- 6 中国区大幅裁员?AMD回应:暂无裁员计划,继续扩大业务

- 7 微软修复Windows Server 2025蓝屏、升级失败等问题的解决方法

- 8 老骥伏枥处理器装机对比:英特尔i5-12400F和AMD 8400F性能对比

- 9 CPU-Z 2.12发布,支持AMD 9800X3D、Core Ultra 200HX/200H系列最新版本更新

- 10 微软上涨1.21%,报413.395美元/股,股价走势分析及投资建议

win10系统推荐

系统教程推荐